ईएसईटी रिसर्च सेंटर ने मोबाइल फोन उपयोगकर्ताओं को लक्षित करने वाले एक असामान्य फ़िशिंग अभियान का पता लगाया है और एक फ़िशिंग घटना का विश्लेषण किया है जिसने एक प्रसिद्ध चेक बैंक के ग्राहकों को लक्षित किया था।

इस विधि में सावधानी की आवश्यकता होती है क्योंकि यह एप्लिकेशन इंस्टॉल करता है फ़िशिंग किसी तृतीय-पक्ष वेबसाइट से, उपयोगकर्ता को तृतीय-पक्ष एप्लिकेशन इंस्टॉल करने की अनुमति दिए बिना।

एंड्रॉइड पर, इससे एक विशेष एपीके फ़ाइल की “मूक” स्थापना हो सकती है, जिसे वास्तव में Google Play से इंस्टॉल किए जाने के रूप में प्रस्तुत किया जाता है। अभियान ने iPhone (iOS) उपयोगकर्ताओं को भी लक्षित किया।

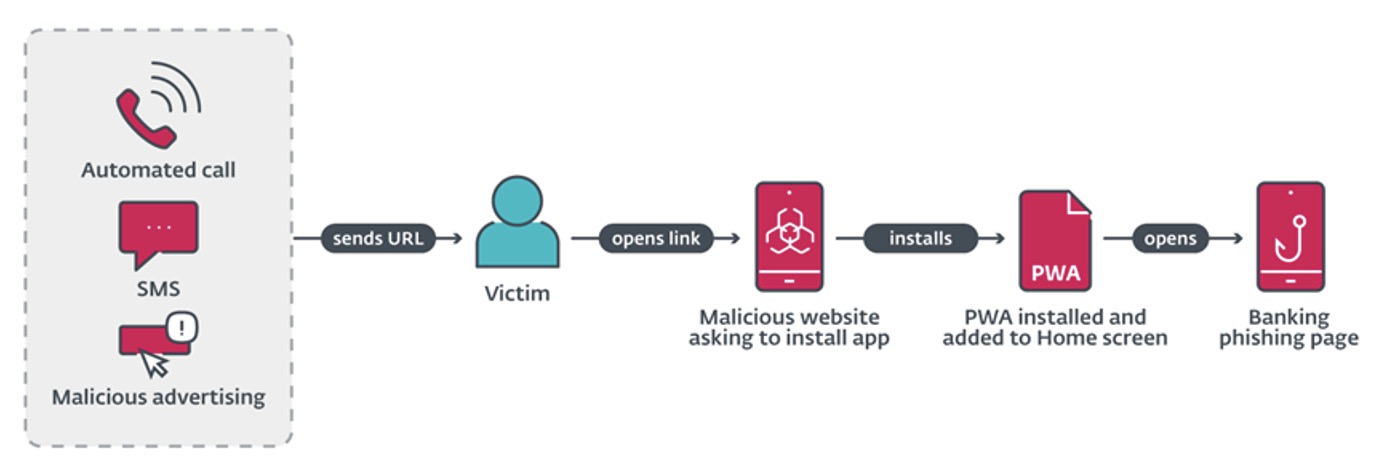

आईओएस सॉफ़्टवेयर को लक्षित करने वाली फ़िशिंग वेबसाइटें पीड़ितों को एक जोड़ने के लिए आमंत्रित करती हैं प्रगतिशील वेब अनुप्रयोग (पीडब्लूए) उनकी होम स्क्रीन पर, जबकि Android पर, PWA स्थापित है बाद ब्राउज़र में पॉप-अप की पुष्टि। इस बिंदु पर, दोनों ऑपरेटिंग सिस्टम पर, अनुप्रयोग फ़िशिंग वे उन वास्तविक बैंकिंग अनुप्रयोगों से काफी मिलते-जुलते हैं जिनका वे अनुकरण करते हैं. पीडब्ल्यूए अनिवार्य रूप से वेब पेज हैं जो स्टैंडअलोन एप्लिकेशन की तरह दिखते हैं, सिस्टम कमांड के उपयोग से यह भावना बढ़ जाती है। PWA क्रॉस-प्लेटफ़ॉर्म हैं, जो बताता है कि ये अभियान iOS और Android दोनों उपयोगकर्ताओं को कैसे लक्षित करते हैं। नई तकनीक को चेक गणराज्य में ईएसईटी ब्रांड इंटेलिजेंस सर्विस पर काम कर रहे ईएसईटी शोधकर्ताओं द्वारा देखा गया था, जो ग्राहक के ब्रांडों के खिलाफ खतरों की निगरानी करता है।

खतरे का विश्लेषण करने वाले ईएसईटी शोधकर्ता जैकब उस्मानी कहते हैं, “आईफोन उपयोगकर्ताओं के लिए, इस तरह की कार्रवाई पारिस्थितिकी तंत्र द्वारा प्रदान किए जाने वाले संरक्षित वातावरण की भावना को कमजोर कर सकती है।”

ESET शोधकर्ताओं द्वारा उजागर किया गया फ़िशिंग अभियान, तीन अलग-अलग तंत्रों का उपयोग किया यूआरएल वितरित करने के लिए. इन तंत्रों में स्वचालित वॉयस कॉल, एसएमएस संदेश और सोशल मीडिया पर दुर्भावनापूर्ण विज्ञापन शामिल हैं। एक मामले में यूआरएल का वितरण एक स्वचालित कॉल के माध्यम से होता है जो उपयोगकर्ता को एक बैंकिंग एप्लिकेशन के बारे में सचेत करता है जिसे अपडेट की आवश्यकता होती है और उन्हें कीबोर्ड पर एक बटन दबाने के लिए संकेत देता है। सही बटन दबाए जाने के बाद, एक फ़िशिंग यूआरएल एसएमएस के माध्यम से भेजा जाता है।

चेक गणराज्य में फ़ोन नंबरों पर अंधाधुंध संदेश भेजकर एसएमएस वितरण किया गया। भेजे गए संदेश में पीड़ितों को धोखा देने के लिए एक फ़िशिंग यूआरएल और टेक्स्ट शामिल था। दुर्भावनापूर्ण अभियान इंस्टाग्राम और फेसबुक जैसे मेटा प्लेटफार्मों पर विज्ञापनों के माध्यम से भी फैलाया गया था। इन विज्ञापनों में उन उपयोगकर्ताओं के लिए कुछ सीमित ऑफ़र शामिल थे जो “निम्नलिखित अपडेट डाउनलोड करेंगे”।

पहले चरण में दिए गए यूआरएल को खोलने के बाद, एंड्रॉइड उपयोगकर्ताओं को या तो एक फ़िशिंग पेज पर निर्देशित किया जाता है जो विशेष बैंकिंग ऐप के लिए आधिकारिक Google Play Store पेज की नकल करता है, या उस ऐप के नकली वेबपेज पर जाता है। यहां से, पीड़ितों को बैंकिंग ऐप का “नया संस्करण” इंस्टॉल करने के लिए कहा जाता है।

फ़िशिंग अभियान और विधि केवल प्रोग्रेसिव वेब ऐप्स (PWA) तकनीक के कारण ही संभव है। संक्षेप में, ये पारंपरिक वेब एप्लिकेशन प्रौद्योगिकियों का उपयोग करके बनाए गए एप्लिकेशन हैं और कई प्लेटफार्मों और उपकरणों पर चल सकते हैं। वेबएपीके को प्रोग्रेसिव वेब ऐप्स (पीडब्ल्यूए) का उन्नत संस्करण माना जा सकता है, क्योंकि क्रोम ब्राउज़र एक पीडब्ल्यूए से एक एंड्रॉइड ऐप उत्पन्न करता है: दूसरे शब्दों में, एक एपीके। ये WebAPK नियमित ऐप्स की तरह दिखते हैं। इसके अतिरिक्त, WebAPK इंस्टॉल करने से “अविश्वसनीय स्रोत से इंस्टॉल करें” चेतावनियां ट्रिगर नहीं होती हैं। तृतीय-पक्ष स्रोतों से इंस्टॉलेशन की अनुमति न होने पर भी एप्लिकेशन इंस्टॉल किया जाएगा।

एक समूह का प्रयोग किया गया बीओटी का टेलीग्राम अपने समूह चैट में सभी इनपुट जानकारी रिकॉर्ड करने के लिए टेलीग्राम अधिकारी के माध्यम से एपीआई एप्लिकेशन का, जबकि दूसरी टीम ने पारंपरिक सर्वर का उपयोग किया आज्ञा & नियंत्रण (सी&सी) एक प्रबंधन पैनल के साथ। “इस तथ्य के आधार पर कि अभियान दो अलग-अलग बुनियादी ढांचे का उपयोग कर रहे थे सी&सीहमने पाया कि दो अलग-अलग टीमें अभियानों का प्रबंधन कर रही थीं फ़िशिंग पीडब्लूए/वेबएपीके चेक गणराज्य और अन्य बैंकों के खिलाफ”, निष्कर्ष निकाला उस्मानी. अधिकांश ज्ञात मामले चेक गणराज्य में घटित हुए, जबकि केवल दो आवेदन फ़िशिंग देश के बाहर (विशेषकर हंगरी और जॉर्जिया में) दिखाई दिया।

इस मामले में ईएसईटी की जांच द्वारा पहचानी गई सभी संवेदनशील जानकारी तुरंत प्रसंस्करण के लिए प्रभावित बैंकों को भेज दी गई थी। ESET ने कई इंटरनेट फ़िशिंग पते और C&C सर्वर को हटाने में भी मदद की।

नए फ़िशिंग ख़तरे के बारे में अधिक तकनीकी जानकारी के लिए, ब्लॉगपोस्ट देखें «सावधान रहें कि आप क्या चाहते हैं – PWA अनुप्रयोगों में फ़िशिंग»WeLiveSecurity.com पर। सुनिश्चित करें कि आप उसका अनुसरण करें ट्विटर पर ईएसईटी रिसर्च (अब एक्स के नाम से जाना जाता है)।